Obligatoire

Vous n’avez pas besoin d’effectuer de modifications si vous utilisez uniquement des adresses basées sur le nom de domaine mailfence.com. Cependant, si vous avez ajouté votre propre nom de domaine, vous devez configurer les entrées DNS suivantes afin d’empêcher l’usurpation d’adresse électronique et d’assurer la délivrabilité :

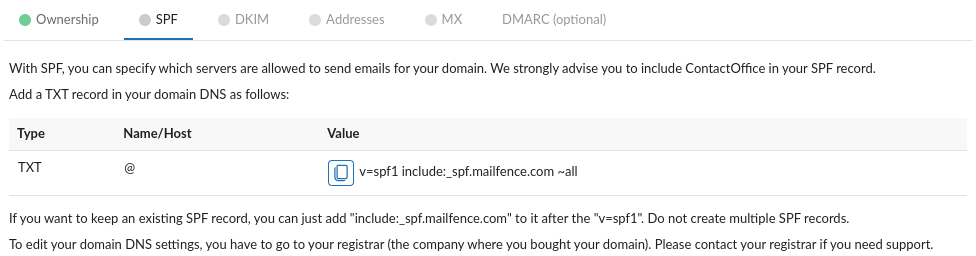

Sender Policy Framework (SPF) :

1. Accédez à votre compte Paramètres → Messages → Domaines de messagerie.

2. Sur votre entrée de nom de domaine, cliquez sur SPF.

- Si les courriels sont envoyés uniquement via les serveurs de mailfence.com (webmail, SMTPAuth, ActiveSync, forwarding), utilisez la valeur suivante :

v=spf1 include:_spf.mailfence.com -all - Si les courriers électroniques sont également envoyés à partir d’autres serveurs, utilisez la valeur suivante :

v=spf1 include:_spf.mailfence.com ~all

3. Une fois que l’enregistrement DNS TXT correspondant a été inclus avec succès, cliquez sur Vérifier.

Remarque : si vous prévoyez d‘ »inclure » plusieurs enregistrements SPF pour continuer à authentifier les mails envoyés par d’autres fournisseurs, veuillez tenir compte de la limite de 10 recherches SPF, qui peut entraîner l’échec de l’authentification SPF du côté du destinataire. Vous pouvez automatiquement aplatir vos enregistrements SPF en utilisant le service externe de votre choix, par exemple autospf.com (fourni avec un plan gratuit), etc.

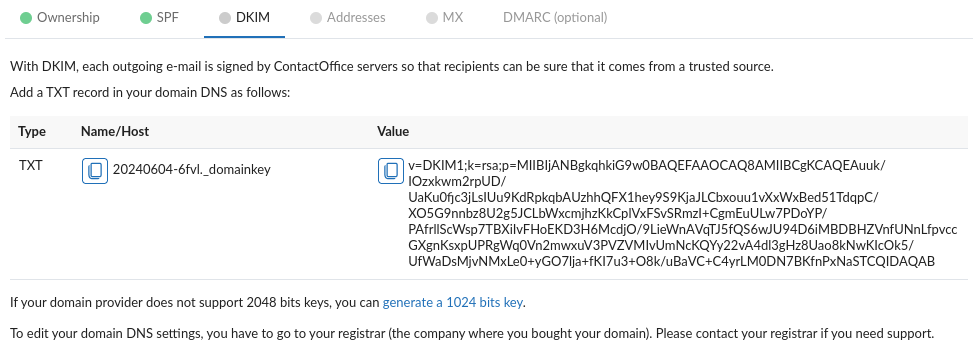

Courrier identifié par des clés de domaine (DKIM)

1. Vous pouvez soit continuer dans l’assistant ci-dessus en cliquant sur Suivant, OU si vous le faites plus tard :

- Allez dans votre compte Paramètres → Messages → Domaines de messagerie.

- Sur votre entrée de nom de domaine, cliquez sur DKIM.

- Il est recommandé d’utiliser une paire de clés DKIM de 2048 bits. Si votre nom de domaine/hébergeur ou votre fournisseur de services DNS ne supporte pas les valeurs DNS TXT longues, cliquez sur « générer une clé de 1024 bits ».

- Pour modifier (ou changer) votre paire de clés DKIM, consultez cet article de la base de données.

3. Une fois que l’enregistrement DNS TXT correspondant a été inclus avec succès, cliquez sur Vérifier.

- Si un outil externe vérifie l’existence de votre clé DKIM mais que la validation échoue toujours au niveau de Mailfence, mettez en place une politique de signature DKIM en créant l’enregistrement DNS TXT suivant :

Name/Host : _domainkey

Valeur : o=~- o=~’ signifie que « certains courriers de ce domaine sont signés, mais pas tous ».

- o=- » signifie que « tous les courriels de ce domaine sont signés ».

- Les courriers électroniques ne seront signés DKIM qu’après validation de l’enregistrement DKIM correspondant.

En option

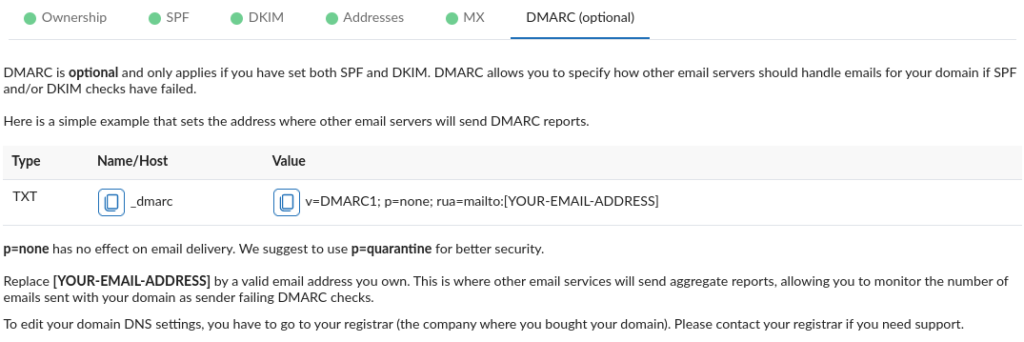

Authentification, notification et conformité des messages par domaine (DMARC)

1. Vous pouvez soit continuer dans l’assistant ci-dessus en cliquant sur Suivant, OU si vous le faites plus tard :

- Allez dans votre compte Paramètres → Messages → Domaines de messagerie.

- Sur votre entrée de nom de domaine, cliquez sur l’une des entrées DNS → DMARC (optionnel).

2. Avant de cliquer sur valider :

- L’entrée DMARC suggérée est un rapport uniquement (c’est-à-dire que vous recevrez des rapports DMARC indiquant les tentatives d’usurpation de vos adresses basées sur le domaine).

Assurez-vous que vous avez remplacé « [YOUR-EMAIL-ADDRESS] » par une adresse existante basée sur le nom de domaine que vous venez d’ajouter.

Vous recevrez un rapport DMARC (par exemple, sur une base quotidienne) des serveurs de messagerie qui supportent l’envoi de rapports DMARC agrégés.

- Si l’adresse électronique figurant dans la balise rua=mailto : n’est pas basée sur un nom de domaine que vous venez d’ajouter, une autorisation de rapport externe sera nécessaire.

- Vous pouvez cesser de recevoir des rapports DMARC à tout moment.

- Le paramètre « p= » spécifie l’action à entreprendre pour les mails qui échouent à DMARC et » none » signifie essentiellement qu’il ne faut rien faire (si SPF et/ou DKIM échouent) et qu’il faut suivre la politique de l’expéditeur. Les autres options sont la mise en quarantaine et le rejet. Assurez-vous de bien comprendre les risques liés à l’acheminement de votre courrier électronique avant d’utiliser une politique autre que » none ».

- S’il existe un enregistrement DNS TXT avec le nom/hôte ‘_dmarc’ pour votre domaine, modifiez cet enregistrement au lieu d’en créer un nouveau. Ceci est important car vous ne pouvez pas avoir plusieurs enregistrements DMARC pour un domaine donné.

3. Une fois que l’enregistrement DNS TXT correspondant a été inclus avec succès, cliquez sur Vérifier.

Agent de transfert de courrier – Sécurité stricte du transport (MTA-STS)

Consultez cet article de blog pour en savoir plus sur la prise en charge par Mailfence de DANE et MTA-STS.

Vous pouvez configurer MTA-STS pour votre nom de domaine (la politique MTA-STS de Mailfence est disponible ici). Si vous n’avez pas d’hébergement disponible pour votre domaine, vous pouvez utiliser une page Github.